每經記者:朱成祥 每經編輯:梁梟 程鵬

“懂的秒進”“一律對床”——這是在QQ上兜售攝像頭破解“資源”的銷售人員口中的宣傳詞。黑產從業者先是破解家庭、酒店的攝像頭,再將這些“資源”拿到網上售賣。令人驚訝的是,只要支付兩三百元,普通人就可以看到陌生人家里的實時監控畫面。

大量可遠程控制的智能設備方便了人們的生活,同時也給網絡犯罪分子打開了新的“牟利之門”。不同于虛擬的互聯網,物聯網與我們的現實生活息息相關。

物聯網是近年新興的產業,很多廠商較為追求功能性和功耗,相對忽略了其安全性。部分物聯網設備處在無安全防御的狀態,未來可能將對個人、企業、社會造成較大的損失。

不同于PC端、手機端,物聯網設備的安全防護水平通常不高,用戶沒有相關的殺毒軟件可以使用。為了保護用戶的隱私,物聯網設備提供商理應提供更高等級的安全防護。

攝像頭破解黑產泛濫:小心陌生人窺視你的隱私

目前,國內攝像頭破解相關黑產泛濫,在很多社交平臺、論壇,用戶都可以輕松獲取相關資源。6月16日,《每日經濟新聞》記者就以“攝像頭”為關鍵詞搜索QQ群,結果都是諸如“精品高清實時攝像頭1”“實時攝像頭”“攝像頭房間睡覺對床9”這類。

記者加入其中兩個群后,馬上有三四個銷售人員發來消息,兜售攝像頭破解資源。其中,昵稱為“殼米”的銷售人員提供的套餐包括“20酒店、20家庭188元;50酒店50家庭388元”,另一銷售人員提供的套餐顯示“268元包含20個精品ID,10酒店、10家庭;368元提供38個精品ID高質量內容;568元提供掃碼臺爆破,可自動搜臺附近掃描IP,99個精品有效場景IP。”

“殼米”進一步向記者介紹稱,家庭的可以用nvsip觀看,酒店的可以用360攝像機觀看。另一位銷售人員則表示可以通過螢石云觀看。記者搜索這些軟件發現,均是正規大廠出品的24小時遠超監控平臺,只是被不法分子用以牟利。

為了證明提供的是實時遠程監控,而不是提前錄制的視頻,“殼米”還向記者提供了一張6月16日晚間的陌生人臥室內實時監控的圖片,之后迅速將照片刪除。再要求多發幾張后,其發給記者的均為閃照,即“閱后即焚”。其余多位銷售人員發給記者的,也都是閃照。

圖片來源:記者手機QQ軟件截圖

物聯網:網絡世界的安全缺口

值得注意的是,物聯網安全水平低下也會給整個互聯網安全帶來巨大影響。

回顧物聯網安全事件,最具影響力的當屬2016年“Mirai僵尸網絡”,其因造成美國大范圍網絡癱瘓而名噪一時。彼時,由于提供域名解析服務的美國公司Dyn遭受大規模DDoS(拒絕訪問服務)攻擊,包括Twitter、Reddit等在內的大量互聯網知名網站數小時無法正常訪問。

而這場攻擊的發起方,正是由數十萬個攝像頭組成的“Mirai僵尸網絡”。據了解,“Mirai僵尸網絡”竟是由3個95后年輕人一手炮制。其中,主犯Paras Jha負責編寫Mirai源代碼及運營僵尸網絡,并以此發送攻擊和在線欺詐。

由于接入網絡的攝像頭等大量設備存在漏洞,攻擊者可以通過越權漏洞或爆破設備的默認用戶名和口令,從而控制這些網絡攝像頭設備。Mirai病毒感染了數十萬網絡攝像頭之后,再利用這些設備進行DDoS攻擊。Paras Jha等三人正是利用由網絡攝像頭等物聯網設備等組成的僵尸網絡發起DDoS攻擊,進而牟利。

2017年,Paras Jha等三人認罪伏法,但是此前他們已經將Mirai的源代碼發布到黑客論壇。潘多拉的盒子被Paras Jha打開了。在Mirai之后,一波波改造后的類Mirai僵尸網絡繼續肆虐,多次感染攝像頭、機頂盒、路由器等設備。

2017年11月,Check Point研究人員表示,LG智能家居設備存在漏洞,黑客可以利用該漏洞完全控制一個用戶賬戶,然后遠程劫持LG SmartThinQ家用電器,包括冰箱、干衣機、洗碗機、微波爐以及吸塵機器人。

提高產品防護水平,企業義不容辭

為何物聯網安全如此脆弱?首先是黑色產業鏈已經形成,并且越來越專業。安恒信息物聯網+事業群產品總監王聰表示:“目前大部分網絡攻擊背后,都有一套成熟的黑色產業鏈,網絡黑客炫技性地攻擊某個網絡和設備的行為已經越來越少了。整個網絡安全攻擊、犯罪行為呈現出組織化、專業化、產業化的趨勢。”

在PC端,有微軟系統自帶的Windows安全中心,用戶一般也下載第三方殺毒軟件增加防護效果。而在新興的物聯網領域,很多設備甚至連系統自帶的安全防護都沒有。

另一方面,互聯網是虛擬世界,物聯網與物理世界高度連接,更多地涉及個人及公司的隱私信息、數據資產等。“互聯網攻擊行為影響的僅僅是虛擬空間,而物聯網真正打通了虛擬的網絡空間與現實的物理世界。因此,針對物聯網的攻擊也會真實地危害到物理世界。”王聰對記者表示。

對于黑產來說,物聯網防護水平低,并且竊得的隱私和數據又容易變現,顯然是其優先攻擊的對象。而越來越多黑客借此獲利,又促使針對物聯網的攻擊更加頻繁和猖獗。“不管是終端、管理控制端、云端,物聯網安全均面臨挑戰。特別是物聯網行業正在高速成長,很多領域重要數據都會成為黑產的重點攻擊目標。”王聰提醒道。

在電腦端、手機端,用戶可以下載相關殺毒軟件防護。而物聯網終端,用戶通常是用一個手機應用來控制。因此,物聯網安全更多的要依靠物聯網設備提供商。

事實上,猖獗的物聯網攻擊行為也引起了有關部門重視。為了切實保護個人隱私,有關部門也要求物聯網設備提供商提高安全防護水平。2021年6月11日,中央網信辦、工業和信息化部、公安部、市場監管總局發布《關于開展攝像頭偷窺等黑產集中治理的公告》,自2021年5月至8月,在全國范圍組織開展攝像頭偷窺黑產集中治理。

其中,公告第二條就明確要求,攝像頭生產企業要按照數據安全、信息安全有關規定和標準提升產品安全能力,提供公共服務的視頻監控云平臺及有關企業要嚴格履行網絡安全主體責任,強化云平臺網絡安全防護,落實對遠程視頻監控APP的數據安全防護責任。

物聯網安全也是一個動態平衡的過程。如果目前大部分物聯網設備的安全水平都迅速提高,那么黑客入侵的難度也會提高,黑客的攻擊成本也相應增加。當黑客的攻擊成本大幅提高后,再進行攻擊可能就不劃算,針對該領域的攻擊行為也會大幅下降。

面對物聯安全威脅,我們如何應對?

隨著5G到來,萬物互聯進程加速,越來越多的家庭、酒店、企業單位等配置攝像頭并將其作為安防設備。然而,攝像頭卻被不法分子鉆了空子,反而成為隱私泄露的重要渠道,還被作為“資源”在網上公開販賣。

實際上,黑產之所以盯上物聯網,很大程度上是由于物聯網本身的防護水平不高。傳統的互聯網有著統一的TCP/IP協議,經過二、三十年演變,互聯網通用協議的健壯性、安全性越來越高。

統一的網絡協議有助于網絡安全工作的開展,而物聯網協議恰恰是多元化的、碎片化的,難以統一成一個協議。王聰表示:“物聯網協議沒辦法統一到一起。各個應用場景的業務特點不同,不同的協議有著各自的場景適用性特點。比如NB-IOT適合運營商場景的蜂窩網絡的構建;LoRa適合園區等場景的長距離無線通信;WiFi適合高速與中距離的無線應用場景,例如家庭個人使用;Zigbee適合節點型聯網、組網使用;藍牙則適合短距離、近場無線通信。”

王聰認為,面對物聯網安全的嚴峻形勢,物聯網安全防護是一個復雜的系統問題。對此,政府、企業、個人等多方面需要形成合力。首先明確網絡空間不是法外之地,對于黑產組織和個人,有關部門必須嚴厲打擊。

其次,王聰認為社會也需要引導科技向善。對于那些有攻防技術的黑客,希望能夠通過正規渠道發揮他們的技術優勢。比如在網絡安全公司、相關網絡安全機構充當白客,利用自己的技術特長尋找安全漏洞,并提交給國家漏洞庫,為網絡安全產品的設計貢獻力量。

對于企業來說,也應該開發相關工具,幫助有關部門打擊黑產。據王聰透露,安恒信息正在開發相關產品來幫助尋找針孔攝像頭。目前在酒店尋找針孔攝像頭的方式比較簡陋,專業設備可以提高搜索效率。

另外,安全公司也可以通過自身技術優勢給攝像頭廠商賦能,提高攝像頭的安全防護水平。王聰強調稱,若是攻擊者的攻擊成本大幅提高,相關黑產也將越來越難以維持。

最后,王聰表示,普通用戶也需要強化個人隱私保護意識。特別是在酒店這種私密場合,更需注意隱私保護。發現違規偷拍設備,應該堅決報警。除此之外,購買家用攝像頭時,也盡量購買大品牌、防護水平較高的產品。

車聯網安全:“自己動起來”的特斯拉汽車

不僅僅是攝像頭,其他諸如、智能門鎖、智能汽車、智能家電等物聯網設備存在高安全風險,智能網聯汽車—等物聯網車聯網領域的的安全也存在巨大挑戰。

今年5月初,有人利用無人機于100米開外遠程打開了特斯拉汽車的車門。安全公司Kunnamon的研究人員拉爾夫·菲利普·溫曼和Comsecuris的貝內迪克特·施莫茨勒宣稱,在特斯拉汽車中的開源軟件組件(ConnMan)中發現了遠程零點擊安全漏洞,他們可以實現遠程零點擊攻擊,可以入侵特斯拉汽車,并通過WiFi的系統控制其信息娛樂系統。

安恒信息車聯網事業部總經理蔣洪琳對《每日經濟新聞》記者表示:“上述破解行為是兩位研究人員通過固件提取逆向分析后,發現了特斯拉固件內存在溢出導致的提權漏洞,并利用該漏洞構造攻擊報文,通過無人機的WiFi自動遠程發送構造的攻擊報文實現對特斯拉的遠程控制。除了無人機外,其實只要帶有WiFi的設備都可以實現對特斯拉的遠程控制,用無人機只是看起來比較炫酷。”

如果說打開車門、控制信息娛樂系統都是小事,若是汽車駕駛系統被入侵,將對汽車行駛安全構成巨大挑戰威脅。那針對汽車駕駛系統的入侵是否可以做到呢?早在2017GeekPwn會議中,安恒信息hatlab實驗室就展示了通過一條短信實現在任何地方遠程控制行駛中的汽車急停。

據蔣洪琳透露:“遠程操縱汽車駕駛其實也是可以做到的,只需要再滲透進入車輛控制模塊就可以做到。特斯拉的安全防護系統還是相對比較高的,它把直接控制汽車動力的‘域’與其他(控制)‘域’隔離開了。不過,也有其他品牌智能汽車是沒有分開的,發動機控制‘域’和智能網聯系統在一起。因此,是可以遠程控制這些汽車(移動),比如前進、后退,都可以做到。”

蔣洪琳強調稱:“傳統燃油車五年一個迭代,兩年一個改款。而智能網聯汽車,基本上是一年一個迭代。在智能網聯汽車、智能電動汽車快速發展的時代,汽車廠商網絡安全一定要與時俱進,非常需要與網絡安全公司的合作。只有及時發現漏洞,才能快速修復,從而規避風險事件發生。”

在2021西湖論劍·網絡安全大會上,中央網信辦副主任、國家網信辦副主任趙澤良談到,今天的網絡安全已不僅是數據的安全,或是系統的安全,而是越來越多地牽涉到我們控制系統的安全。隨著新能源汽車、輔助駕駛汽車、無人駕駛汽車的發展,這一類安全問題更加突出。

“當今大家都已經習慣了使用智能手機,如果手機上的某一個應用程序出了問題,很容易就可以打個補丁更新,甚至一天可以更新多次。但是如果汽車的控制系統軟件出了問題,再去打補丁更新是否安全可靠?手機出現安全問題充其量就是死機,但汽車系統如果出現問題,很可能造成的就是一次交通事故,一次惡劣的社會安全事件。”趙澤良說道。

隨著車聯網的快速發展,安全性作為消費者選購時的重要依據,智能網聯汽車還有很長的路要走,從被動發現、修復漏洞到主動研發增加安全模塊勢必成為車聯網企業今后的發展趨勢。

行業數據概覽

5月3日至5月30日,境內計算機惡意程序傳播次數依舊超過1.8億次。單周數據來看,5月第一周惡意程序傳播次數達到本月巔峰值6751.8萬,后面雖有降低,但是第4周依然有4561.78萬次。

惡意軟件依舊高度活躍,境內感染計算機惡意程序主機數量已高達284.8萬,網絡已經是人們日常生活辦公不可或缺的一部分,網絡攻擊也在不斷擴大,對于安全問題必須要引起高度重視。

境內網站的攻擊中,被篡改網站數量合計4636個,其中12個針對政府部門;被植入后門的網站數量5026個,其中有93個政府網站;針對境內網站的仿冒頁面也達到1417個。漏洞方面,高危漏洞占比24.9%,及時更新升級程序依舊是防止漏洞利用攻擊的有利措施。

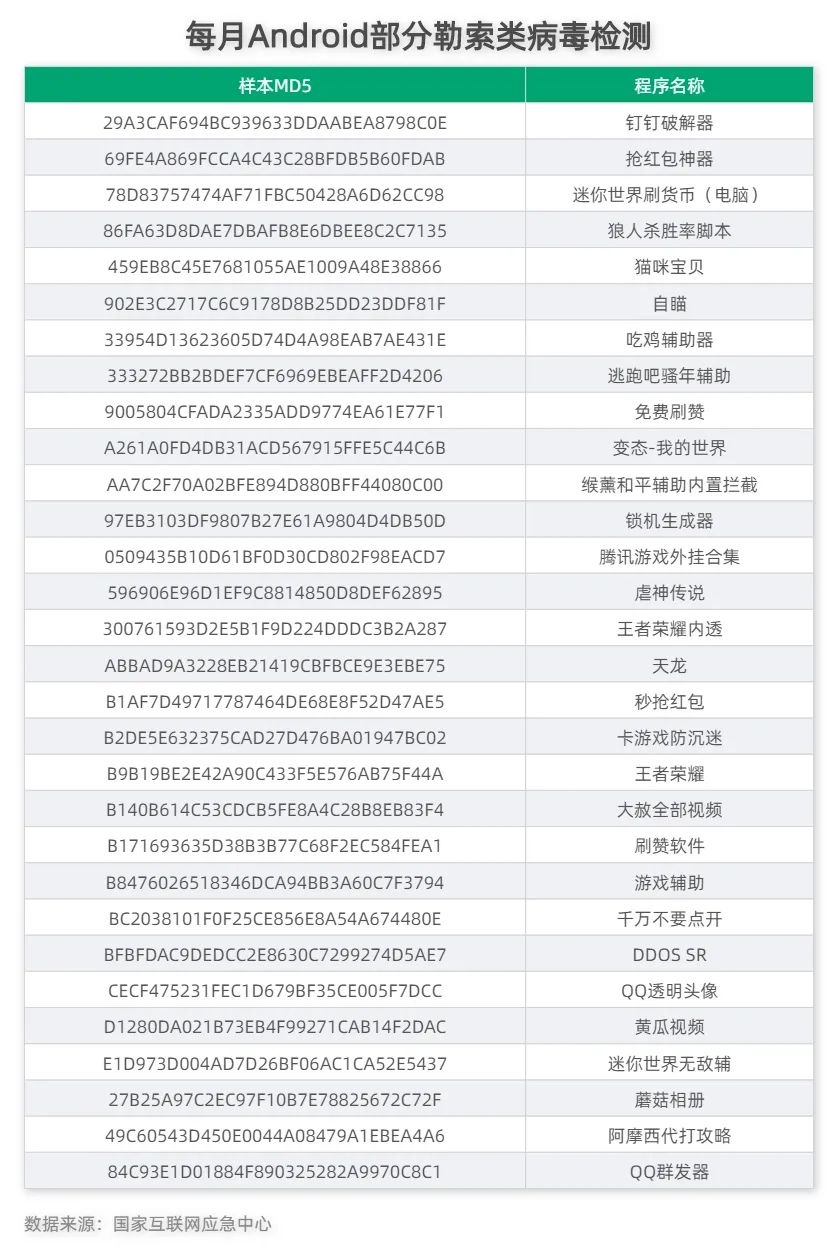

從部分勒索類病毒檢測圖可以看出,大部分樣本是從游戲中提取出,玩家下載點擊的時候一定要提高警惕,選擇正規渠道。

物聯網漏洞分析:受CVE漏洞影響上市公司數量激增

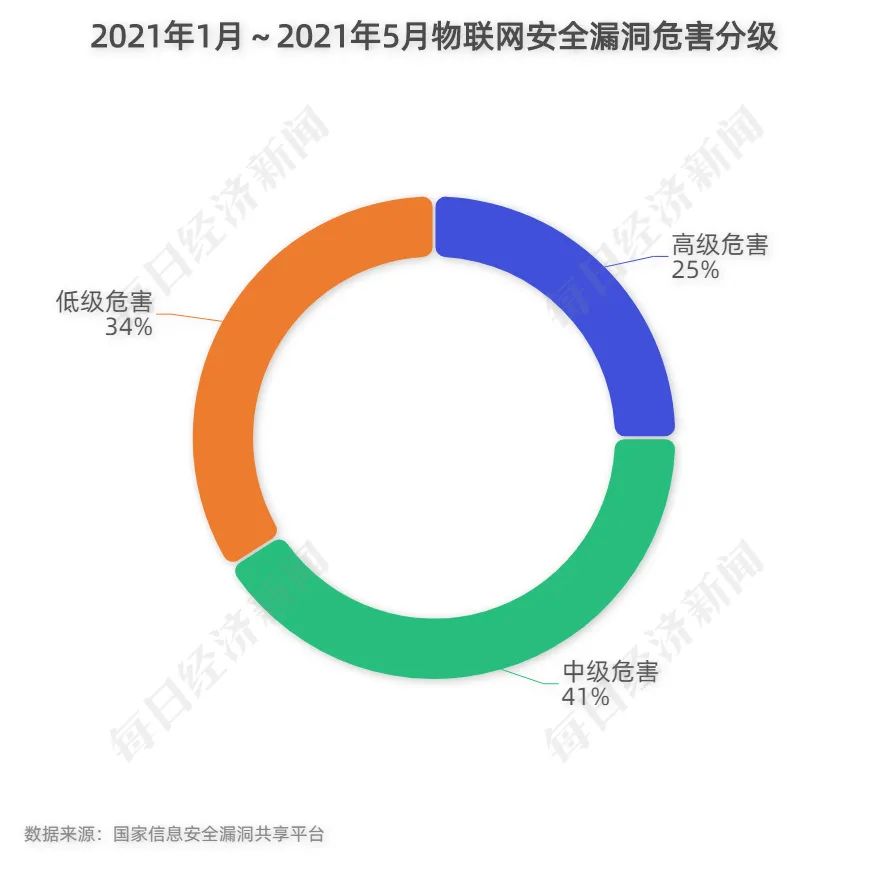

物聯網漏洞危害級別分別為高、中、低3個等級。2021年1月至2021年5月國內企業物聯網終端漏洞里中級危害占比最高,達41%,高級和低級危害分別為25%與34%。

在高危與中危漏洞中,出現終端類型最多的是手機,其次為攝像頭。其中攝像頭包含家用智能攝像頭、遠程會議攝像頭、聯網監控攝像頭等。多數攝像頭存在系統漏洞,沒有安全防護能力,再加上不嚴格的訪問控制,很容易被入侵,且很多視頻數據沒有進行加密處理,數據處于“裸奔”狀態,很容易泄露。

隨著物聯網產業的蓬勃發展,國內企業對物聯網安全重視程度大大提高。2021年1月~5月漏洞數量整體比2020年同期下降88%,其中3月份降幅最高,達到372%。

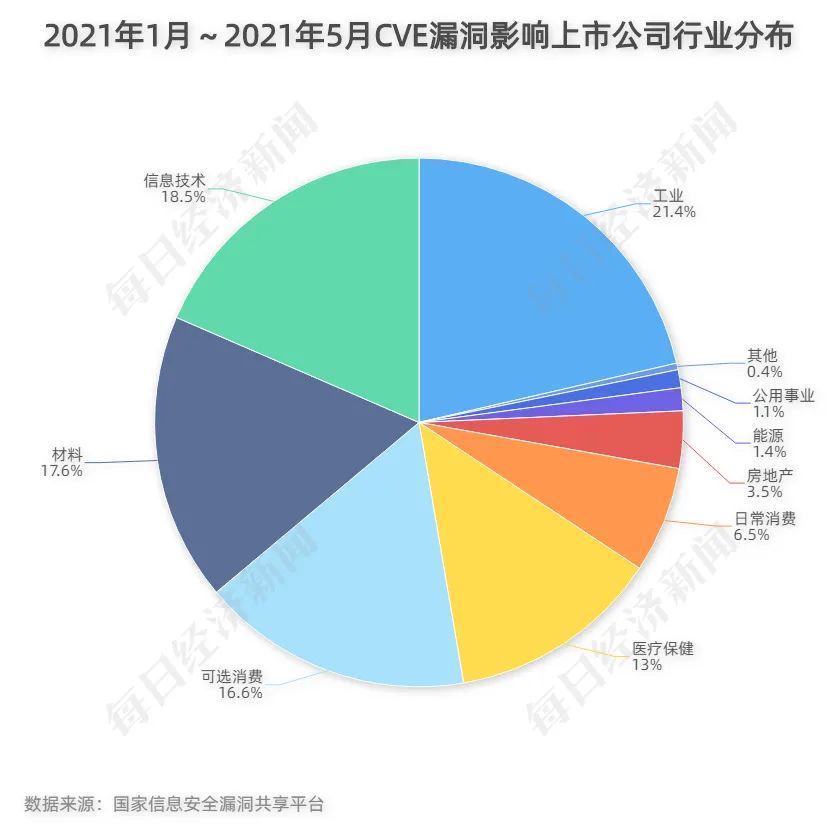

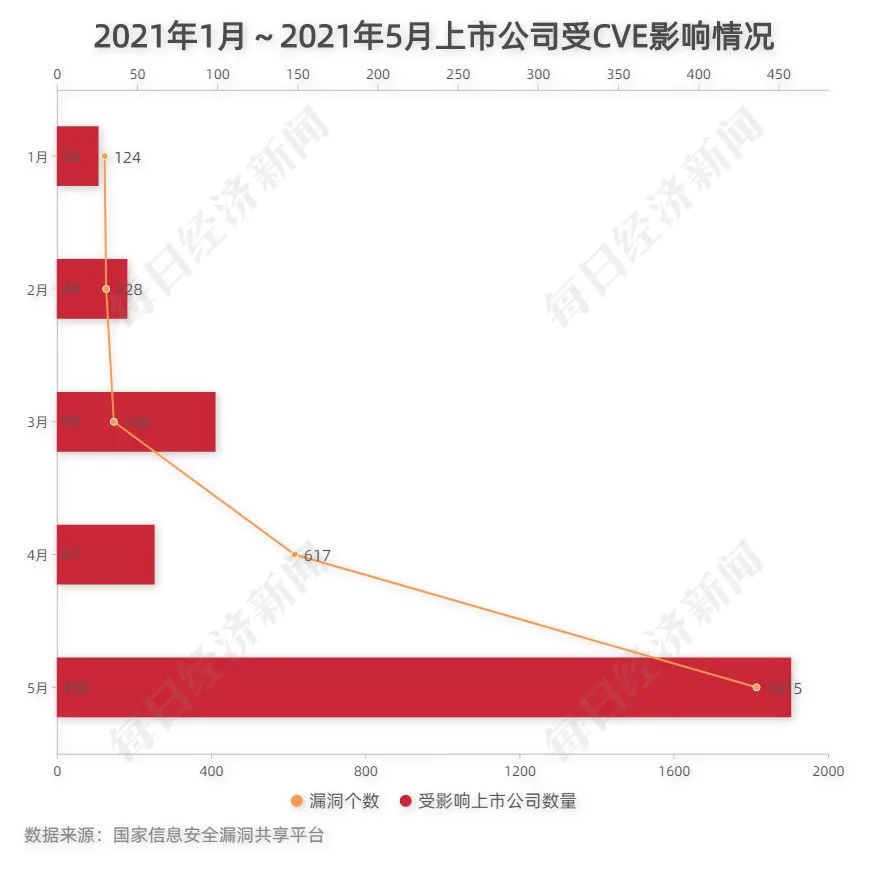

此次,安恒信息對3958家A股上市公司進行了2021年1月~2021年5月的CVE安全漏洞影響分析。

受到CVE安全漏洞影響的行業分布中,工業占比21.4%、信息技術占比18.5%、材料行業占比17.6%、可選消費行業占比16.6%、醫療保健行業占比13.0%,是受CVE影響最大的5個行業。

按照月份整理,5個月內共有548家公司受到影響,其中1月~3月累計有169家上市公司受到400個CVE漏洞影響,4月漏洞數量有所增加,共有61家上市公司受到617個CVE漏洞影響,而5月受影響的上市公司數量激增至458家,受到1815個CVE漏洞影響,受影響企業數和CVE漏洞數量超過前4個月總和,其中與物聯網安全相關CVE有CVE-2018-16843、CVE-2018-16844。

2021年前5個月,在受到影響的548家A股上市公司中,有437家上市公司受到2個及以上CVE的影響。對上市公司的影響最大的20個CVE安全漏洞如下:

通過利用漏洞進行攻擊可以獲得企業資產設備的控制權限,獲取敏感數據,或是對資產設備造成破壞。

在以上top 20的CVE安全漏洞中,部分為Oracle MySQL的MySQL Server產品中的漏洞,黑客可以利用漏洞提高操作權限,破壞MySQL服務器,達到未經授權的一系列操作。

例如CVE-2019-2800,這一漏洞可以讓低特權攻擊者通過多種協議訪問網絡來破壞MySQL服務器。成功攻擊此漏洞可導致MySQL Server掛起或頻繁重復崩潰,以及對某些MySQL Server可訪問數據進行未經授權的更新、插入或刪除訪問。

企業應關注漏洞動態訊息,及時做好預防工作,打好補丁。

事實上,5G、大數據、云計算發展迅速,數據資產價值逐漸彰顯。隨著互聯網信息化程度加深,人們對于數據泄露風險的擔憂與日俱增,網絡安全成為輿論熱議的話題。目前,國內網絡安全行業已逐步從單點被動防御、智能主動防御階段,進入安全即服務階段。

在此背景下,每日經濟新聞聯合網絡信息安全領域上市公司安恒信息(688023,SH),采用國家互聯網應急中心權威數據,結合最新的安全形勢,收集剖析國內外網絡安全信息數據,每月發布網絡信息安全月報。這是業內第一份涵蓋所有A股上市公司的網絡信息安全報告,旨在借助專業解析,讓企業、民眾進一步認識網絡攻擊行為,更好地保護自身隱私和數據資產。

此份網絡信息安全月報主要包括行業重點資訊、行業安全數據概覽以及上市公司安全動態。重點關注勒索病毒對企業、個人的安全威脅,并提供應對之法。

每日經濟新聞